Dokumentieren

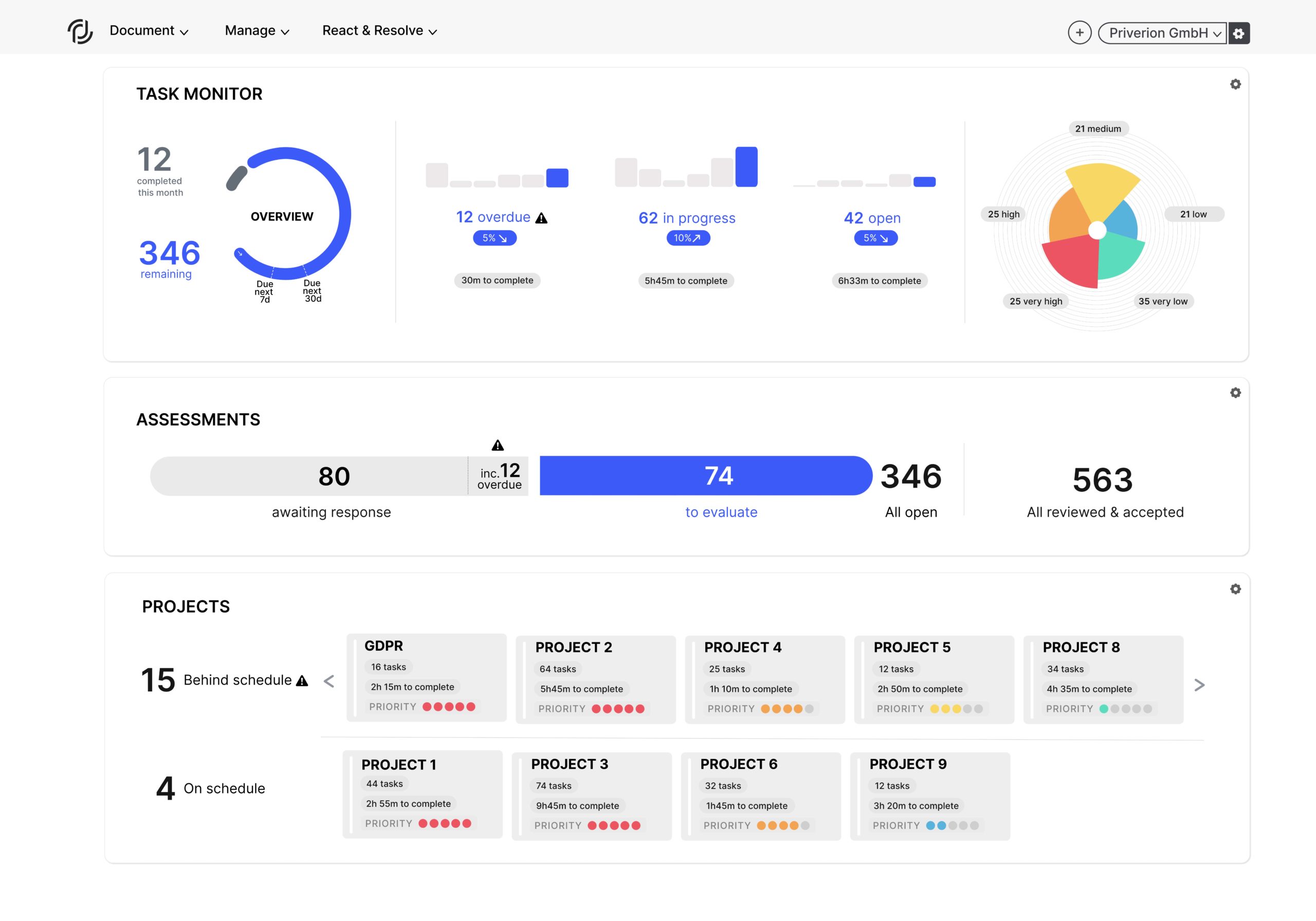

Ein zentraler Ort, um die Dokumentation Ihres Datenschutz- und Infosec -Programms zu erstellen. Vom Verzeichnis der Verarbeitungsaktivitäten und einer prozessbasierten Risikoansicht bis hin zum InfoSec Asset Verzeichnis stellen Sie sicher, dass Sie alle Risiken abgebildet haben.